危険から仮想サーバーを守るセキュリティ対策代行

セキュリティオプションとは

昨今のウィルスや不正侵入など増え続ける脅威からサーバーを守るため、様々なセキュリティ対策が必要となってきました。

セキュリティオプションは、「ファイアーウォール」や「iptables」の設定、「SSL証明書」インストールをはじめ、

セキュリティアップデート作業などサーバー構築・運用に欠かせないセキュリティ対策をまとめて代行するサービスです。

また、サーバーへの不正アクセス状況を毎週1回レポーティングいたします。

| アクセス制御設定 (iptables設定) |

お客さまと相談し、Pleskファイアーウォールにてアクセス制限の設定を行います。 月に1回までとなり、2回目以降の設定変更は5,500円(税込)となります。 ※ サーバー管理ツールPleskをご利用のお客さまのみ対象です。 |

|---|---|

| SSL証明書設定 | SSLとは、Webサイトで入力する個人情報やクレジットカード情報などを暗号化し、安全に送受信する仕組みです。 SSL証明書とは、情報を暗号化するSSLの機能に加え、Webサイトを運営する会社の身元を確認できる機能を備えています。これにより、データの盗聴や改ざん、なりすましを防ぐことができ、安全な通信環境を望む多くの顧客に応えられるようになります。 弊社では、SSL証明書を発行するために必要なCSRの生成と、SSL認証局によって発行されたSSL証明書をお客さまのサーバーにインストールします。 また、ご利用中のサーバーからSSL証明書と秘密鍵の移設を行うことも可能です。 |

| SSH用アカウントの作成と rootログイン拒否 |

SSH接続用アカウントを作成し、SSHでrootへの直接的なログインを拒否します。 |

| 毎週1回の セキュリティレポート報告 |

毎週1回サーバーの以下のセキュリティ診断を実施しメールにてその結果をご報告いたします。

|

| セキュリティアップデート対応 | セキュリティレポートに記載のアップデート可能なパッケージから、ご要望に応じてパッケージのアップデート作業を代行いたします。 |

| 不正アクセス調査 | サーバーにログインし、不正侵入の痕跡を細かく調査しご報告いたします。 ※ 状況により、特定に至らない場合もございます。 ※ 月に1回までとなり、2回目からの調査は別途費用をご提示させていただきます。 |

料金

| 初期費用 | 11,000円/仮想サーバー1台 |

|---|---|

| 月額料金 | 16,500円/仮想サーバー1台 |

- ※ 記載されている料金はすべて税込みです。

- ※ インボイス制度対応による税端数処理の変更に伴い、税込のご請求総額にずれが出る可能性があります。

- ※ 消費税の計算方法は、各項目ごとに個数および税金を計算した後、合計金額を算出しています。

- ※ ご利用いただけるOSテンプレートはCentOS、AlmaLinux、RockyLinuxです。

- ※ SSL証明書の取得は、お客さまご自身で行っていただく必要がございます。また、取得費用は別途料金が発生いたします。

- ※ セキュリティオプションの導入設定には、2〜3営業日程度かかります。

- ※ お客さまの運用状況によっては一部作業のみ実施させていただくことがあります。

このような課題をお持ちのお客さまにご利用いただいています

- クライアントにセキュリティは万全か、根拠を求められた

- 運用経験はあるが、セキュリティはそこまで詳しくない

- 前任者から引き継いだが、サーバーの状態が不確かである

- 最適なセキュリティ対策を提案・実施してほしい

- スパムメールの踏み台になっているが、対処方法が分からない

- 不正アクセスにあったが、どう改善していいか分からない

- 不正アクセスの有無をきちんと把握しておきたい

- 不正アクセスに有効な対策をとりたい

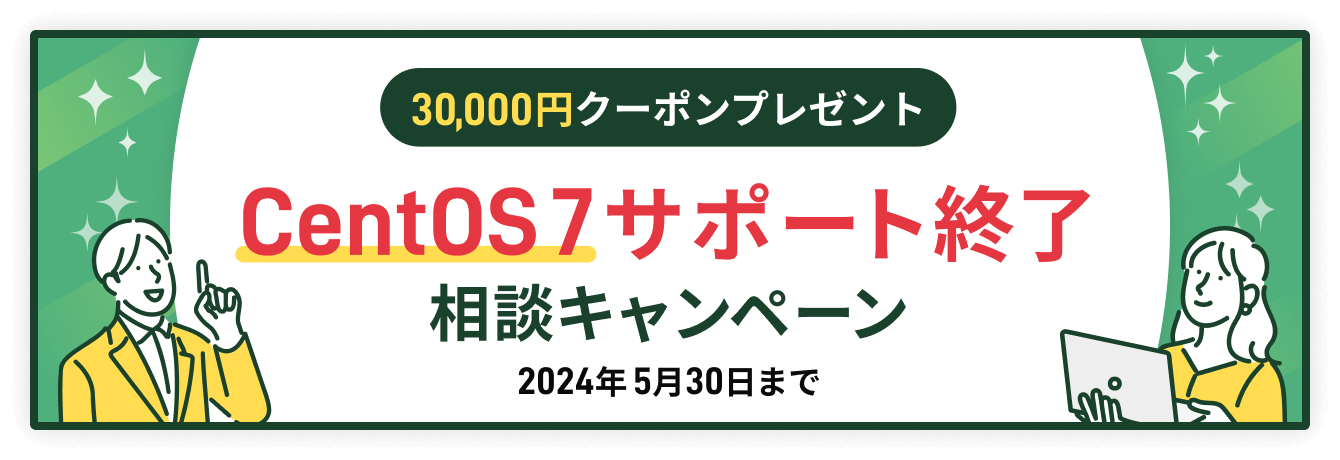

サーバー運用時によくある「リスク」と「手間」

GMOクラウド ALTUS(アルタス)では、サーバーのroot権限をお客さまにお渡ししています。

そのため、上位ネットワークを除き、サーバー管理・運用については、お客さまご自身の責任にて行う必要があります。

これには、サーバーのセキュリティ対策も含まれます。

特にセキュリティ対策は重要です。

十分な対策が施されていない状態でサーバーを運用すると、悪意ある第三者による不正アクセスなど重大なセキュリティリスクを抱え、増大させることになります。

幾つか事例を見てみましょう。

大切なのは「リスクケアマネジメント」という概念

サーバー管理者が行うべきセキュリティ対策は、年々複雑になっています。

GMOクラウド ALTUS(アルタス)では、お客さまに代わって各種セキュリティ対策を代行する「セキュリティオプション」をご用意しています。

専門的な作業だからこそ、弊社に丸ごとお任せいただけます。お客さまは弊社に依頼するだけです。

あとは、専門のエンジニアが作業を代行します。

弊社が目指すのは、「リスクケアマネジメント」の確立。

メニュー内容にある作業以外にも、お客さまのご要望に応じて対応することが可能ですので、お気軽にご相談ください。

お見積もり

マネージドサービスに関するお見積もりは下記ボタンよりご連絡ください。

弊社担当者よりあらためてご連絡を差し上げます。

ご利用までの流れ

お見積もりボタン先のフォーム

にて、セキュリティオプション

を選択してお申し込みください。

ヒアリング項目をお送りします。

2〜3営業日程度※

※お客さまのご要望により異なる場合があります。

20日締めの請求分を翌月末までにお支払。

- ※ 解約方法は、お問合せ窓口 よりお問合せください。担当者よりご案内させていただきます。

- ※ 契約当月のご解約につきましては、1ヵ月分の利用料が発生いたします。あらかじめご了承ください。

- ※ ヒアリング項目をお送りした時点をご契約開始日とします。

ご解約について

セキュリティオプションのご解約については、お手続きが必要です。

希望日の1週間前までにお問合せ窓口 へ解約希望日をご連絡ください。

契約当月のご解約につきましては、1ヵ月分の利用料が発生いたします。あらかじめご了承ください。

ご担当者様

セキュリティーオプションをご利用いただき、ありがとうございます。

セキュリティー診断の結果をレポートとしてご用意いたしました。

ご利用サーバーのセキュリティ施策にお役立てください。

■診断スクリプトバージョン情報

--------------------------------------------

バージョン:1.0.x

最新のバージョンをご利用です。

--------------------------------------------

■サービス情報

--------------------------------------------

ホストID:example.com

--------------------------------------------

■システム情報

--------------------------------------------

ホスト名:example.com

IPアドレス:192.168.1.1

OS:CentOS Linux release 7.3.1611 (Core)

サーバー管理ツール:plesk

Pleskバージョン:plesk 17.8.11 CentOS 7 1708180920.15

--------------------------------------------

■診断実行日時

--------------------------------------------

Tue Jan 5 21:12:01 JST 2021

--------------------------------------------

■ルートキット検出ツールの実行結果

--------------------------------------------

ルートキット自動検出ツールの実行結果です。

ルートキットとはコマンド改ざんによる不正アクセスの隠蔽、

バックドアの設置を行ったりするために、不正アクセスを行う

第三者によって使用されるツール群です。

「INFECTED」という表記は、コマンドの改竄を示しています。

<組み込みコマンドの汚染状況>

su [not infected]

pstree [not infected]

telnetd [not found]

identd [not found]

・

・

・

cron [not infected]

vdir [not infected]

ldsopreload [not infected]

egrep [not infected]

sshd [not infected]

ifconfig [not infected]

<システム不正利用状況>

lkm [not infected]

asp [not infected]

sniffer [eth0: PF_PACKET(/usr/sbin/dhclient)]

z2 [not infected]

wted [not infected]

bindshell [not infected]

aliens ...details were reported as follows

>

> /usr/lib/debug/usr/.dwz

> /usr/lib/python2.7/site-packages/fail2ban/tests/files/config/apache-auth/basic/authz_owner/.htaccess

> /usr/lib/python2.7/site-packages/fail2ban/tests/files/config/apache-auth/basic/authz_owner/.htpasswd

> /usr/lib/python2.7/site-packages/fail2ban/tests/files/config/apache-auth/basic/file/.htaccess

> /usr/lib/python2.7/site-packages/fail2ban/tests/files/config/apache-auth/basic/file/.htpasswd

> /usr/lib/python2.7/site-packages/fail2ban/tests/files/config/apache-auth/digest/.htaccess

> /usr/lib/python2.7/site-packages/fail2ban/tests/files/config/apache-auth/digest/.htpasswd

> /usr/lib/python2.7/site-packages/fail2ban/tests/files/config/apache-auth/digest_anon/.htaccess

> /usr/lib/python2.7/site-packages/fail2ban/tests/files/config/apache-auth/digest_anon/.htpasswd

> /usr/lib/python2.7/site-packages/fail2ban/tests/files/config/apache-auth/digest_time/.htaccess

> /usr/lib/python2.7/site-packages/fail2ban/tests/files/config/apache-auth/digest_time/.htpasswd

> /usr/lib/python2.7/site-packages/fail2ban/tests/files/config/apache-auth/digest_wrongrelm/.htaccess

> /usr/lib/python2.7/site-packages/fail2ban/tests/files/config/apache-auth/digest_wrongrelm/.htpasswd

> /usr/lib/python2.7/site-packages/fail2ban/tests/files/config/apache-auth/noentry/.htaccess

> /usr/lib/mailman/.qmail

chkutmp [not infected]

slapper [not infected]

w55808 [not infected]

***各項目の診断対象説明***

w55808:ワームの一種

slapper:ワームの一種

asp:ワームの一種

lkm:LKM(Loadable Kernel Module)型ルートキット

sniffer:プロミスキャスモードによるネットワークの不正使用

chkutmp:診断時点のログイン情報改ざん(mingettyに対する警告は誤検出です。)

wted:ログイン履歴改ざん

z2:ログイン履歴改ざん

bindshell:不正なポート使用(「INFECTED(PORTS: 465)」は誤検出です。)

aliens:ネットワーク不正利用のログ、ルートキットの設定ファイル

--------------------------------------------

■シェルアクセス可能なシステムアカウント

--------------------------------------------

シェル(sh、bash等)の使用が許可されているアカウントを表示しています。

root

postgres

magicspam

vulsuser

--------------------------------------------

■ログイン履歴

--------------------------------------------

サーバーにログインしたユーザーの履歴です。

接続元のIPアドレス、ユーザー名、接続した日時、接続方法(FTP,SSHなど)を表示しています。

IP-Address:192.168.0.1 Date:Wed Nov 11 11:39:39 2015 User:example1 Host:192.168.0.1 Type:FTP

IP-Address:192.168.0.1 Date:Wed Nov 11 01:54:07 2015 User:example1 Host:192.168.0.1 Type:FTP

IP-Address:192.168.0.1 Date:Wed Nov 11 01:53:34 2015 User:example1 Host:192.168.0.1 Type:FTP

IP-Address:192.168.0.1 Date:Fri Nov 6 12:46:39 2015 User:example1 Host:192.168.0.1 Type:FTP

・

・

・

IP-Address:192.168.0.2 Date:Thu Sep 17 19:22:18 2015 User:example2 Host:192.168.0.2 Type:SSH

IP-Address:192.168.0.2 Date:Mon Sep 14 11:07:30 2015 User:example2 Host:192.168.0.2 Type:SSH

IP-Address:192.168.0.2 Date:Mon Sep 14 10:27:11 2015 User:example2 Host:192.168.0.2 Type:SSH

IP-Address:0.0.0.0 Date:Fri Sep 11 15:20:03 2015 User:root Host: Type:ttyS0

--------------------------------------------

■失敗したSSH接続の履歴

--------------------------------------------

SSH接続に失敗した記録です。

接続を試みた日時、使用されたユーザー名、接続元のIPアドレスを表示しています。

不正なIPアドレスからのアクセス記録が多数ある場合は、

TCPWrapper、ファイアーウォールによるアクセス元制限をご検討ください。

Date:Jan 24 04:07:07 User:a IP-Address:x.x.x.x

Date:Jan 24 10:44:00 User:webmaster IP-Address:x.x.x.x

Date:Jan 24 10:44:03 User:postmaster IP-Address:x.x.x.x

Date:Jan 24 11:37:50 User:guest IP-Address:x.x.x.x

Date:Jan 24 11:39:28 User:info IP-Address:x.x.x.x

・

・

・

Date:Jan 24 14:04:57 User:admin IP-Address:x.x.x.x

Date:Jan 24 20:57:46 User:ADMIN IP-Address:x.x.x.x

Date:Jan 24 22:52:38 User:account IP-Address:x.x.x.x

Date:Jan 24 22:54:36 User:administrateur IP-Address:x.x.x.x

Date:Jan 24 23:21:40 User:Administrator IP-Address:x.x.x.x

--------------------------------------------

■失敗したFTP接続の履歴

--------------------------------------------

FTP接続に失敗した記録です。不正なIPアドレスからのアクセス記録が多数ある場合は、

接続を試みた日時、使用されたユーザー名、接続元のIPアドレスを表示しています。

TCPWrapper、ファイアーウォールによるアクセス制限をご検討ください。

Date:Dec 27 17:39:57 User:admin IP-Address:x.x.x.x

Date:Jan 2 23:57:51 User:server IP-Address:x.x.x.x

Date:Jan 3 07:33:34 User:administrator IP-Address:x.x.x.x

Date:Jan 3 07:33:34 User:user IP-Address:x.x.x.x

Date:Jan 3 07:33:34 User:test IP-Address:x.x.x.x

・

・

・

Date:Jan 17 02:55:10 User:anonymous IP-Address:x.x.x.x

Date:Jan 17 07:20:49 User:ftp IP-Address:x.x.x.x

Date:Jan 18 00:10:22 User:login IP-Address:x.x.x.x

Date:Jan 20 10:36:40 User:anonymous IP-Address:x.x.x.x

Date:Jan 20 20:09:36 User:anonymous IP-Address:x.x.x.x

--------------------------------------------

■メールパスワードの脆弱性(Pleskのみ)

--------------------------------------------

安全性の低いパスワードが設定されたメールアドレスを表示しています。

例えば以下のような場合に安全性に問題があると診断されます。

・アカウント名と同じ文字列

・辞書に載っている単語が含まれている

・単純な並びの文字列(アルファベット順、数字順など)

info@example.com

--------------------------------------------

■YUMアップデートリスト

--------------------------------------------

インストールされているソフトウェアのうち更新パッケージが提供されているものの一覧を表示しています。

GeoIP.x86_64:1.5.0-14.el7:base

GeoIP-devel.x86_64:1.5.0-14.el7:base

ImageMagick.x86_64:6.9.10.68-4.el7:updates

ImageMagick-devel.x86_64:6.9.10.68-4.el7:updates

NetworkManager.x86_64:1.18.8-2.el7_9:updates

NetworkManager-libnm.x86_64:1.18.8-2.el7_9:updates

NetworkManager-team.x86_64:1.18.8-2.el7_9:updates

・

・

・

virt-what.x86_64:1.18-4.el7:base

wget.x86_64:1.14-18.el7_6.1:base

wpa_supplicant.x86_64:2.6-12.el7:base

xfsdump.x86_64:3.1.7-1.el7:base

xfsprogs.x86_64:4.5.0-22.el7:base

xinetd.x86_64:2.3.15-14.el7:base

xorg-x11-font-utils.x86_64:7.5-21.el7:base

xorg-x11-proto-devel.noarch:2018.4-1.el7:base

yum.noarch:3.4.3-168.el7.centos:base

yum-plugin-fastestmirror.noarch:1.1.31-54.el7_8:base

zlib.x86_64:1.2.7-18.el7:base

zlib-devel.x86_64:1.2.7-18.el7:base

--------------------------------------------

■脆弱性チェックの結果

--------------------------------------------

脆弱性概要 : GNU Libtasn1 の asn1_der_decoding には、スタックベースのバッファオーバーフローの脆弱性が存在します。

CVE番号 : CVE-2015-2806

詳細URL : https://jvndb.jvn.jp/ja/contents/2015/JVNDB-2015-002209.html

脆弱性概要 : Heap-based buffer overflow in dnsmasq before 2.78 allows remote attackers to cause a denial of service (crash) or execute arbitrary code via a crafted DNS response.

CVE番号 : CVE-2017-14491

詳細URL : https://access.redhat.com/security/cve/CVE-2017-14491

脆弱性概要 : procmail には、バッファエラーの脆弱性が存在します。

CVE番号 : CVE-2017-16844

詳細URL : https://jvndb.jvn.jp/ja/contents/2017/JVNDB-2017-010248.html

脆弱性概要 : Linux Kernel には、解放済みメモリの使用に関する脆弱性が存在します。

CVE番号 : CVE-2017-18017

詳細URL : https://jvndb.jvn.jp/ja/contents/2017/JVNDB-2017-011875.html

・

・

・

脆弱性概要 : Systems with microprocessors utilizing speculative execution and address translations may allow unauthorized disclosure of information residing in the L1 data cache to an attacker with local user access with guest OS privilege via a terminal page fault and a side-channel analysis.

CVE番号 : CVE-2018-3646

詳細URL : https://access.redhat.com/security/cve/CVE-2018-3646

脆弱性概要 : Systems with microprocessors utilizing speculative execution and branch prediction may allow unauthorized disclosure of information to an attacker with local user access via a side-channel analysis.

CVE番号 : CVE-2017-5753

詳細URL : https://access.redhat.com/security/cve/CVE-2017-5753

脆弱性概要 : Systems with microprocessors utilizing speculative execution and indirect branch prediction may allow unauthorized disclosure of information to an attacker with local user access via a side-channel analysis of the data cache.

CVE番号 : CVE-2017-5754

詳細URL : https://access.redhat.com/security/cve/CVE-2017-5754

脆弱性概要 : The VFIO PCI driver in the Linux kernel through 5.6.13 mishandles attempts to access disabled memory space.

CVE番号 : CVE-2020-12888

詳細URL : https://access.redhat.com/security/cve/CVE-2020-12888

--------------------------------------------

[セキュリティ関連の参考情報]

○最近の脆弱性情報(情報提供元:情報処理推進機構)

この情報は情報処理推進機構(IPA)が提供する脆弱性対策情報データベース(JVN iPedia)より、

・Linuxカーネル及びLinuxOSを構成する各種ソフトウェアツール

・Redhat Enterprise Linux、CentOS

・Apache、MySQL、PHP、Postfix等Linuxサーバーで一般的に利用されるミドルウェア

・phpMyAdmin、WordPress等Linuxサーバーで一般的に利用されるアプリケーション

にかかわる脆弱性情報をMyJVN APIを利用して自動取得しています。

--------------------------------------------

Apache Struts 2 において任意のコードが実行可能な脆弱性 (S2-061)

https://jvndb.jvn.jp/ja/contents/2020/JVNDB-2020-000084.html

--------------------------------------------

※過去1ヶ月に発見された影響度の高いものをAPIにより取得し表示しています。

※本情報は情報処理推進機構により公開されている情報となり、ご利用サーバーに存在する

脆弱性を検知した結果ではございませんので、ご注意ください。

このメールは、レポートシステムより自動的に送信されています。

返信は受け付けておりませんのでご了承ください。

レポートの内容について、ご不明な点がございましたら、

サポートセンターまでお問い合わせください。

■メールでのお問い合わせ

お問合せフォーム: フォームURL

■電話でのお問い合せ

Tel:サポート窓口電話番号

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

GMOクラウド お客さまサービスセンター

〒150-8512 東京都渋谷区桜丘町26-1 セルリアンタワー

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

サーバーにインストールされている診断プログラムのバージョンを表示しています

診断対象サーバーについて一意の識別子をホストIDとして表示しています。

OSバージョン、Pleskバージョンはサーバー内情報から取得します。

診断実行前にdateコマンドを実行し、診断実行日時として表示しています。

システム改ざん、不正ツールを検知するオープンソースのツールchkrootkitを実行し、その結果を見やすいかたちで表示しています。

/etc/passwdファイルでシェルの利用が許可されているユーザーを確認し、表示しています。

SSH、FTPのログイン履歴を/var/log/wtmpより取得し、表示しています。

/var/log/secureよりログインに失敗したSSH接続を表示しています。

TCPWrapper、ファイアーウォールによるアクセス元制限はセキュリティオプション内で代行可能

/var/log/secureよりログインに失敗したFTP接続を表示しています。

TCPWrapper、ファイアーウォールによるアクセス元制限はセキュリティオプション内で代行可能

OSのパスワード脆弱性チェック用ライブラリを使用してPleskのメールアカウントに設定されたパスワードをテストし、安全でないパスワードが設定されているメールアカウントを表示します。

yum check-updateで更新

パッケージがあるものを

列挙しています。

過去1カ月以内に発見された緊急度の高い脆弱性情報を表示